暴力破解是在web安全中常遇到的GJ手段之一。其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

理论上,大多数系统都有可能被暴力破解。如我们常见的ssh ftp smtp 等等服务。但是在实际中,由于受到计算机性能的影响。这样会导致整个过程需要很长的时间。如果你有一台银河系列计算机,相信这一切会变得很简单。

视频演示

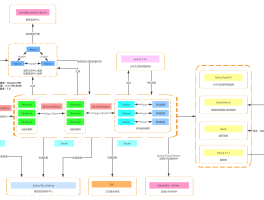

基于表单的暴力破解

这种类型的登录方式是我们最常见的。如路由器的登录页面,网站后台的登录页面等等。都是基于表单的提交。我们首先开启burp的代理,然后在表单中随便输入一个账号和密码,对其进行抓包。

然后右键—Send to intruder intruder模块是burp中专门用于暴力破解的模块。进入该模块后,首先点击Clear$清除系统默认的变量。然后点击Add$根据实际添加自己的变量参数。并将Attack type选择Pitchfork

然后选择Payload

最后点击右上方的Start attack, 通过length的长度来判断密码的正确性。

验证码绕过(on server)

由于服务端验证码在后台长期不过期,或者过期时间较长。足够我们去爆破用户名和密码,那么就会产生漏洞。如下,我们只需输入正确的验证码后,对其进行抓包。然后根据上步的方法进行破解。

验证码绕过(on client)

前端只通过js进行验证,我们只需禁用js或者在后端直接输入验证码破解就行了。

Token

在options栏找到Grep - Extract,点击Add。点击Referesponse 进行一个请求,即可看到响应报文,直接选取需要提取的字符串,上面的会自动填入数据的起始和结束标识。

返回payloads栏,payload 1 设置密码字典,payload 2 选择payload type为“Recursive grep”,然后选择下面的extract grep项即可。然后点击Start attack开始

提示报错

recursive grep payloads cannot be used with multiple request threads是因为线程缘故,在Resurce Pool在创建一个线程为1的选项即可。

效果

更多精彩文章 欢迎关注我们

还没有评论,来说两句吧...