威胁追踪 —— 数据驱动安全@2017

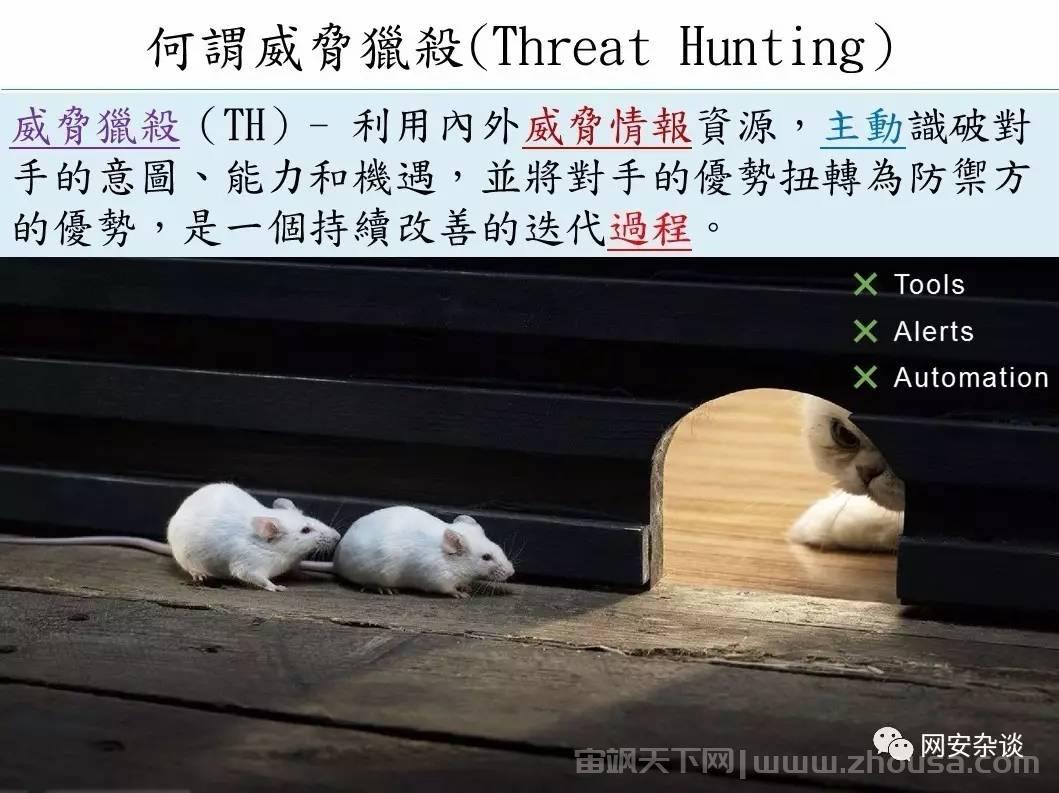

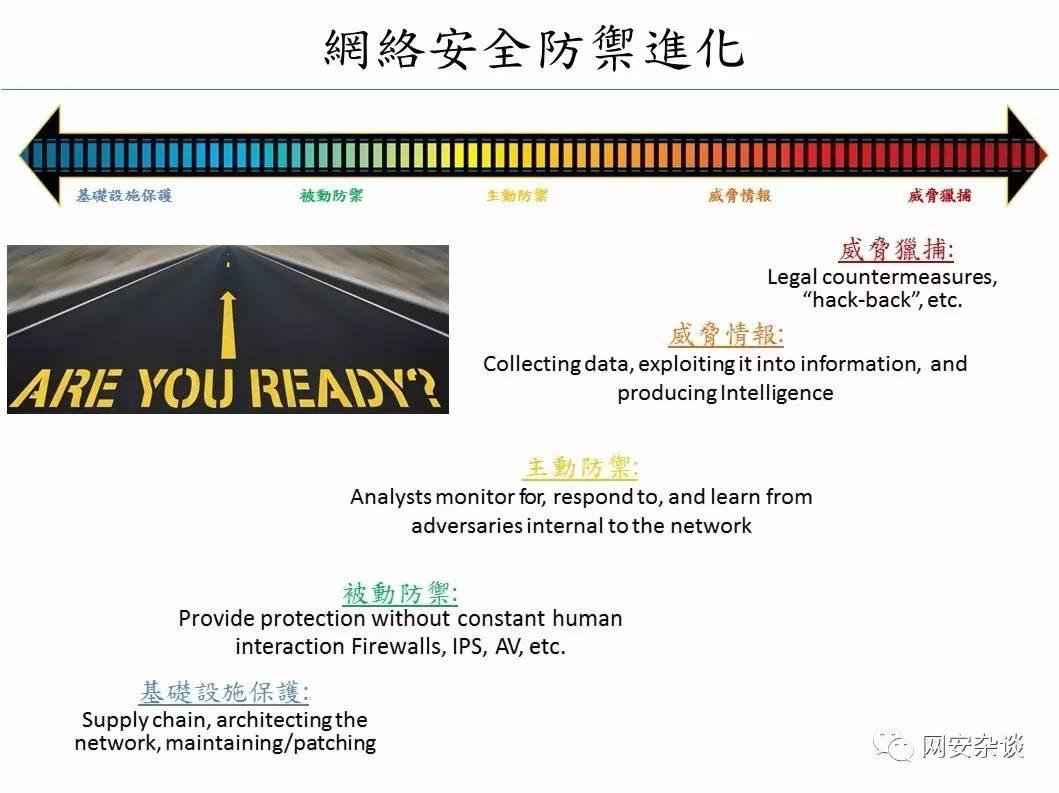

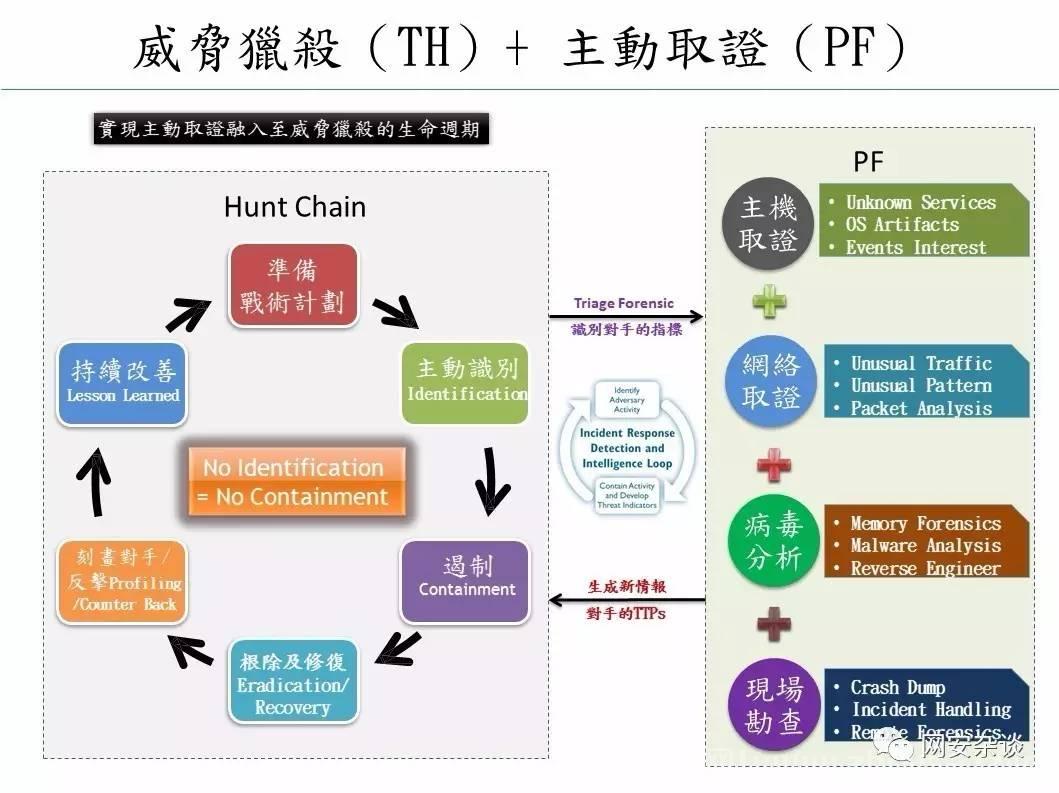

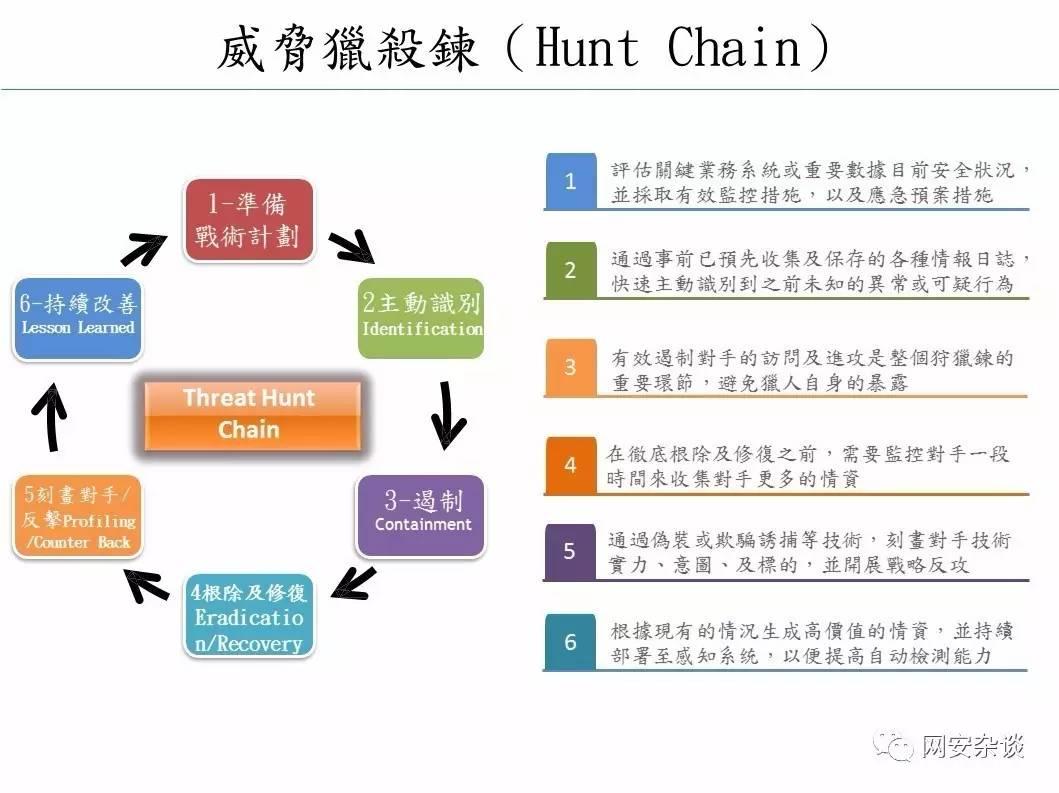

威胁追踪强调的关键是要建立威胁追踪的能力,尽可能早地早在杀伤链中发现威胁信息,分析并采取准确行动,并建立可重复利用的经验,周而复始的迭代追踪。

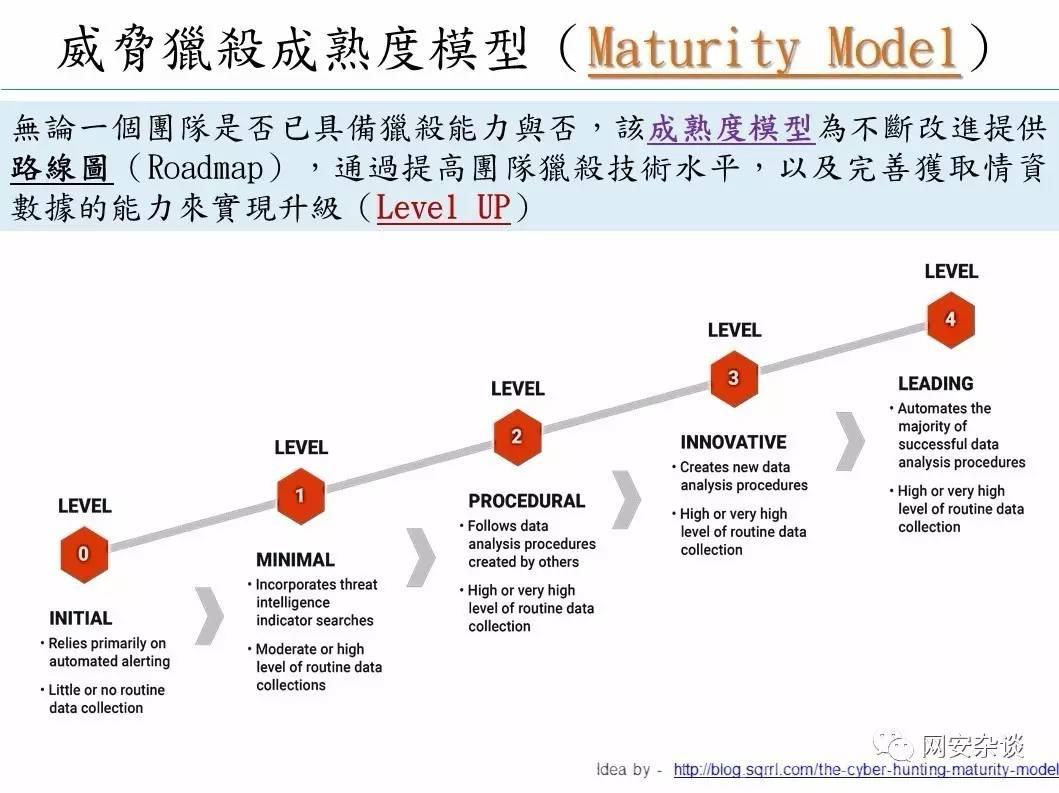

TH有两个成熟度模型,和。不管组织的安全成熟程度,组织只要执行安全行动就已经在追踪。但成熟的组织机构中,通过系统建设和投资,威胁追踪成为一种持续性活动,通过团队的努力,将为组织创造更大的价值。

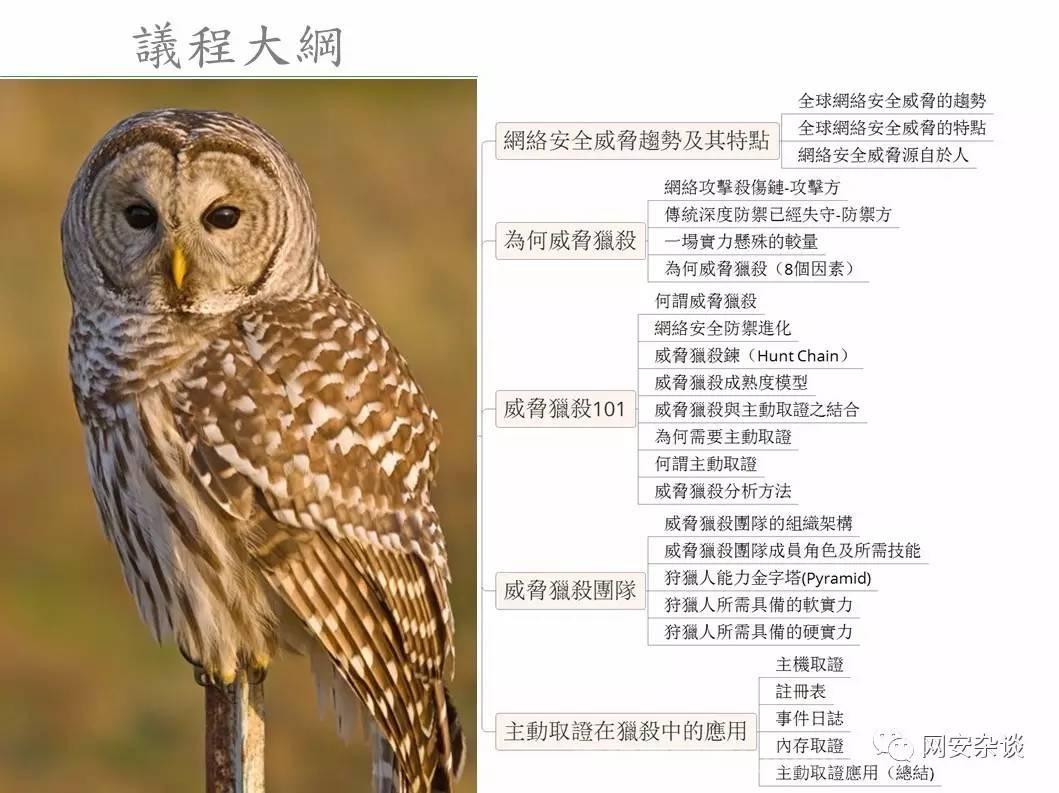

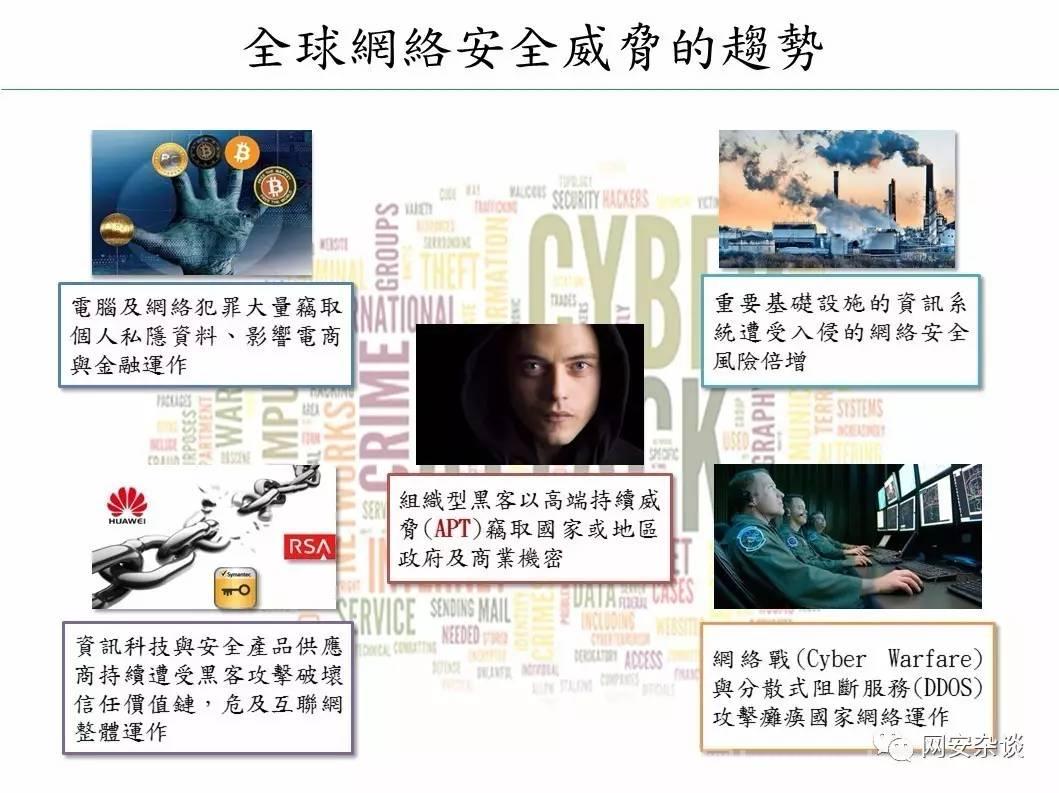

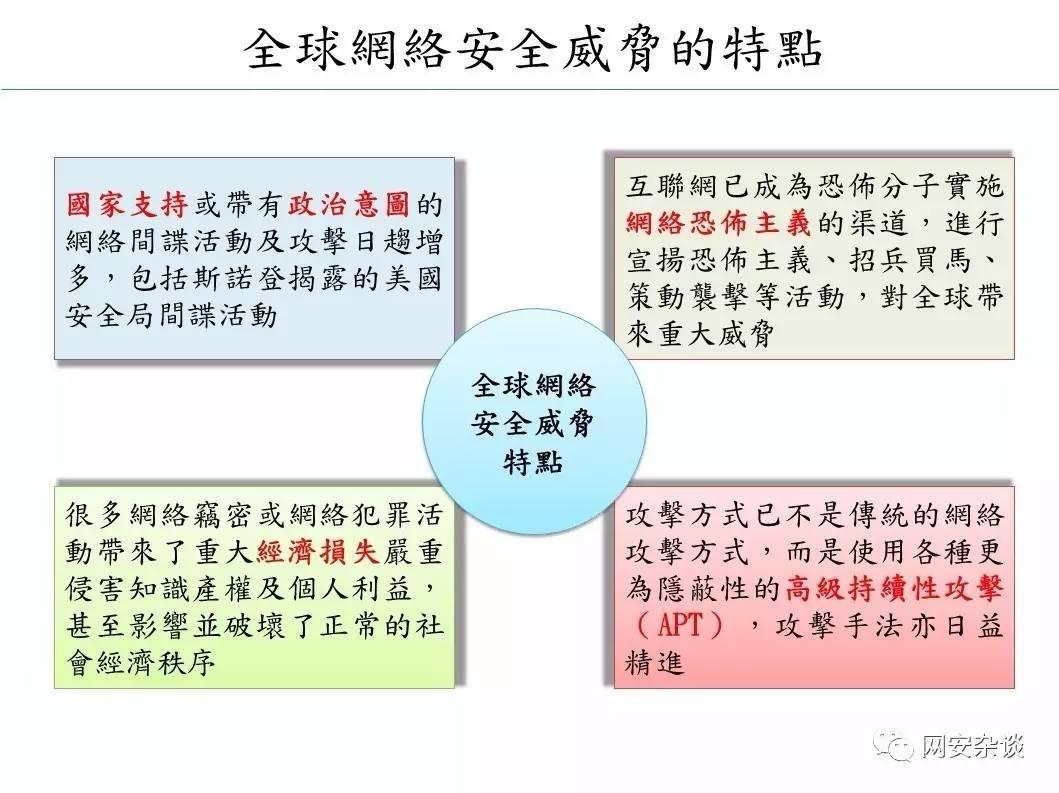

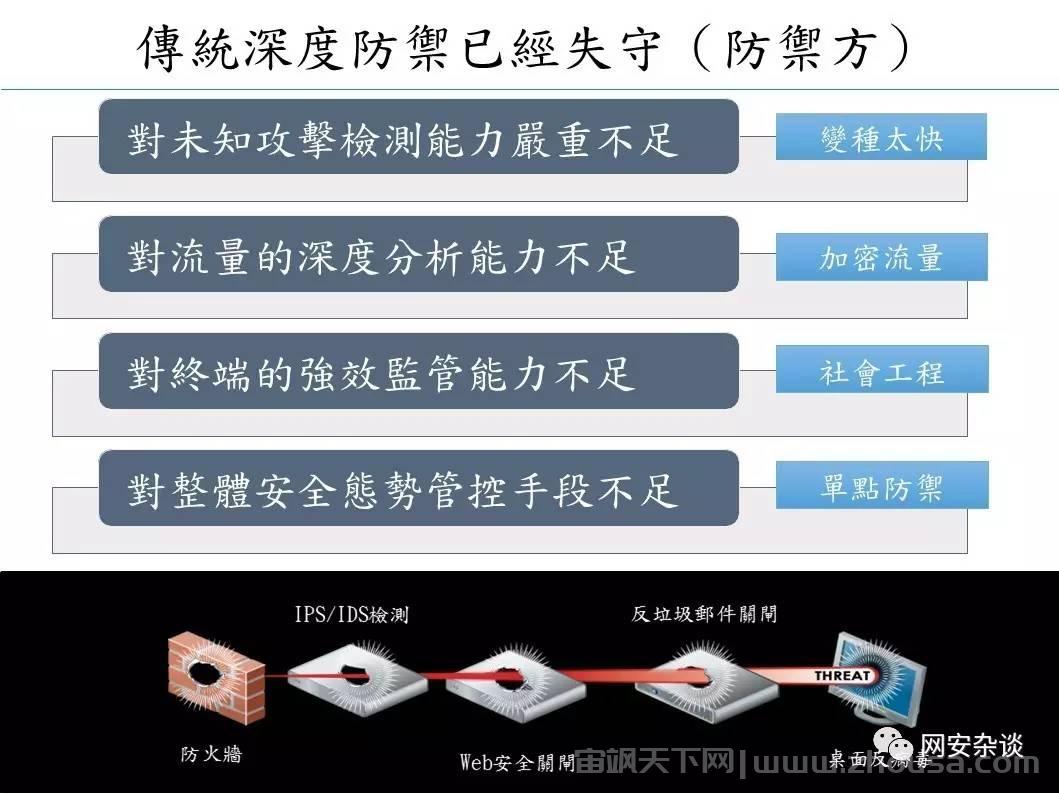

以下幻灯片出自

术语对照表

| 简体中文 | 英语 |

|---|---|

| 威胁追踪 | Threat Hunting |

| (网络)公害 | nuisance |

| (出于政治目的)骇客行动主义 | hacktivism |

| 内鬼 | insiders |

| 网络犯罪 | Cyber Crime |

| 国家资助/高级持续威胁 | State Sponsored / APT |

| 横向渗透 | Move Laterally |

| 留存后门 | Maintian Presence |

| 战术/工具、技术和过程 | TTP: Tactics, Techniques and Procedures / Tools, Techniques and Procedures |

| 发现入侵时间差 | dwell time |

| (数字)取证与(事件)响应 | DFIR, Digital Forensics and Incident Response |

| 入侵指标 | IoC, Indicator of Compromise |

| 对手/敌手 | adversary |

| 遏制 | containment |

| 分类 | triage |

主要参考文献

- .pdf)

From : 互联网

推荐站内搜索:最好用的开发软件、免费开源系统、渗透测试工具云盘下载、最新渗透测试资料、最新黑客工具下载……

还没有评论,来说两句吧...